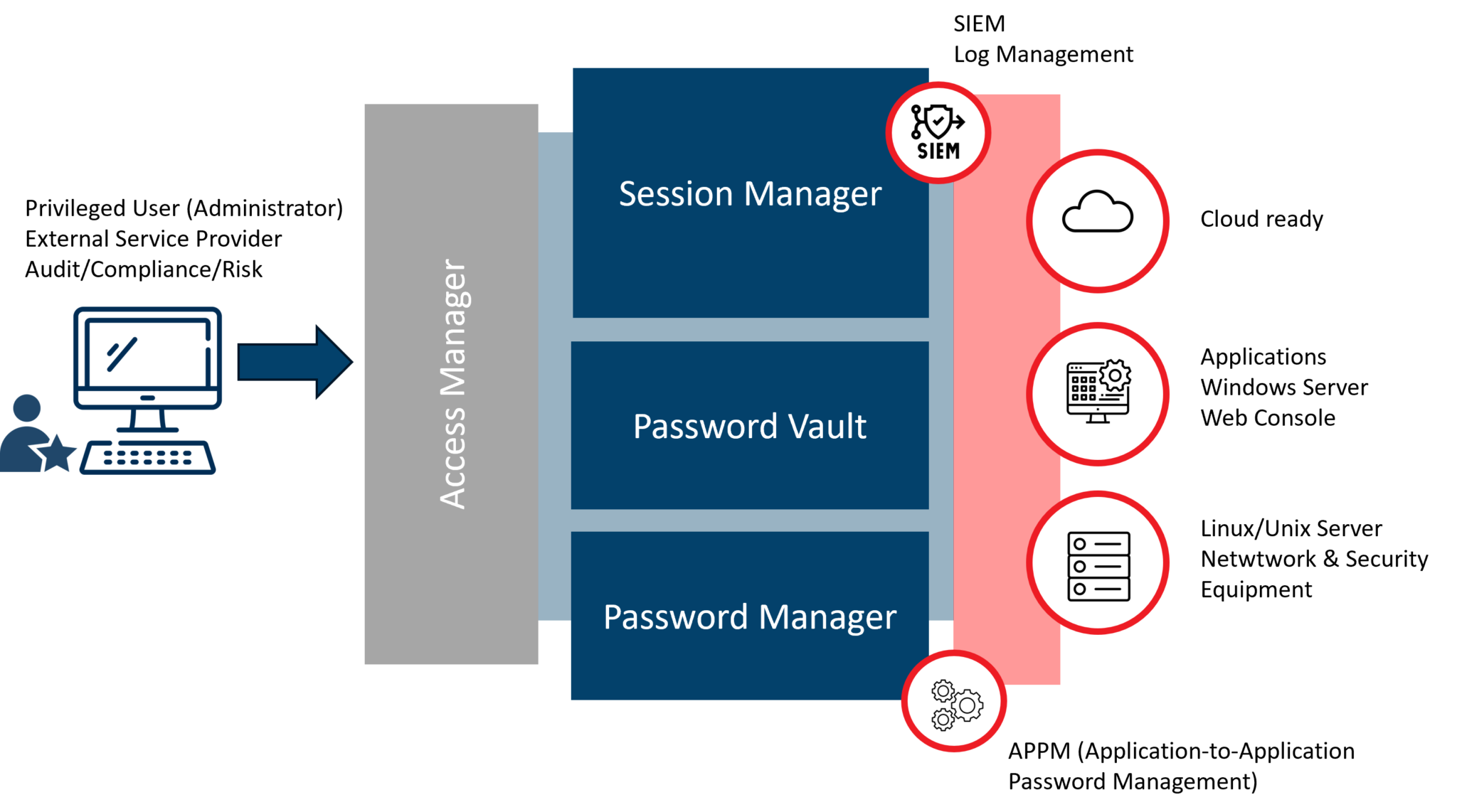

Privileged Access Management

Die Lösung zur Verwaltung von privilegierten Zugängen bietet Ihrer Organisation eine sichere Möglichkeit, privilegierte Zugriffe zu speichern, zu verwalten, zu authentifizieren, aufzuzeichnen, zu auditieren und zu analysieren.

Sie möchten mehr erfahren?

Dann laden Sie sich unseren kostenlosen Privileged Access Management Leitfaden.

Reduzieren Sie den Stress und die Sorgen mit Ihren privilegierten Accounts!

Unternehmen setzen auf Privileged Access Management (PAM), um sich vor Gefahren im Zusammenhang mit dem Diebstahl von Anmeldedaten und Missbrauch von Privilegien zu schützen. PAM ist eine umfassende Cyber-Sicherheitsstrategie – rund um Mitarbeiter, Prozesse und Technologie – zur Kontrolle, Überwachung, Sicherung und Prüfung aller menschlichen und nicht menschlichen privilegierten Identitäten und Aktivitäten in einer geschäftlichen IT-Umgebung.

Was machen Ihre Administratoren und Lieferanten auf Ihren Systemen?

PAM schützt Ihre Organisation vor unbewusstem Missbrauch privilegierter Zugänge. Besonders wachsende Unternehmen profitieren von Privileged Access Management, da IT-Netzwerke und Systeme mit zunehmendem Wachstum der Mitarbeiter, Dienstleister und Nutzer immer komplexer werden.

Privileged Access Management (PAM) ist keinesfalls etwas, das ignoriert werden sollte. Denn die PAM-Lösung ermöglicht es Unternehmen, dass nur diejenigen mit den richtigen Zugangsberechtigungen auf alle geschäftskritischen Daten und Systeme zugreifen können.

PAM ist nicht beschränkt auf eine bestimmte Software oder Infrastruktur – es ermöglicht ebenso alle privilegierten Nutzer in verschiedenen Systemen ohne grossen Aufwand und kosteneffizient zu verwalten.

Herausforderung im Privileged Access Management

Verwaltung von Anmeldedaten

Viele IT-Unternehmen vertrauen auf aufwändige, fehleranfällige Prozesse für die Rotation und Aktualisierung privilegierter Anmeldedaten. Dies kann ineffizient und letztendlich teuer sein.

Verfolgung privilegierter Aktivitäten

Viele Unternehmen können privilegierte Sessions nicht zentral überwachen und steuern, wodurch das Unternehmen Cyber-Sicherheitsbedrohungen und Compliance-Verstößen ausgesetzt ist.

Überwachung und Analyse von Bedrohungen

Viele Unternehmen verfügen nicht über geeignete Gefahrenanalysetools und sind nicht in der Lage, verdächtige Aktivitäten proaktiv zu erkennen und angemessen zu reagieren.

Steuerung und Kontrolle privilegierter Benutzerzugriffe

Oft haben Unternehmen Schwierigkeiten, privilegierte Benutzerzugriffe auf Cloud-Plattformen, Software-as-a-Service (SaaS)-Anwendungen, Social Media usw. wirksam zu kontrollieren, was zu Compliance-Risiken führt und den Betrieb komplexer macht.

Zielbild Privileged Access Management

Beispiele für privilegierte Zugriffe durch Menschen

Schnell, und einfach genzenlos kompatibel

Ein leistungsfähiges Konto, mit dem IT-Systemadministratoren Konfigurationen an einem System oder einer Anwendung vornehmen, Benutzer hinzufügen bzw. entfernen oder Daten löschen können.

Ein Konto, das privilegierten administrativen Zugriff auf alle Workstations und Server innerhalb einer Netzwerkdomäne ermöglicht. In der Regel gibt es nicht viele dieser Konten, aber sie bieten den umfassendsten und stabilsten Zugriff im gesamten Netzwerk. Oft ist auch vom „Schlüssel zur IT-Festung“ die Rede, wenn es um die Privilegien einiger Administratorkonten und -systeme geht.

Dieses Konto befindet sich auf einem Endpunkt oder einer Workstation und nutzt eine Kombination aus Benutzername und Passwort. Benutzer können damit auf lokale Rechner und Geräte zugreifen und Änderungen daran vornehmen.

SSH-Schlüssel sind häufig genutzte Zugriffsprotokolle, die direkten Root-Zugriff auf kritische Systeme ermöglichen. Roots sind Benutzernamen oder Konten, die standardmässig Zugriff auf alle Befehle und Dateien auf einem Linux- oder einem anderen Unix-ähnlichen Betriebssystem haben.

Dieses Konto bietet Benutzern im Notfall administrativen Zugriff auf sichere Systeme. Es wird manchmal auch als Firecall oder Break Glass Account bezeichnet.

Ein Benutzer, der ausserhalb der IT arbeitet, aber Zugriff auf sensible Systeme hat. Das kann zum Beispiel ein Mitarbeiter sein, der Zugriff auf Finanz-, Personal- oder Marketingsysteme braucht.

Wissenswertes

Rollenmodelle

Ein signifikanter Teil aller IT-Schwachstellen ergibt sich durch eine ungenügende Zugriffskontrolle oder die fehlerhafte Trennung von Funktionen und Aufgaben der Mitarbeiter.

Mediensucht, Medien, Gefahren

Die Tage werden wieder kürzer, die Nächte kälter und pandemiebedingt finden wir uns zunehmend öfter in den eigenen vier Wänden, als uns vielleicht lieb wäre.

Unsere Zertifizierungen für Qualitätsmanagement und Datenschutz

MEET OUR TEAM

Wir helfen Ihnen weiter!

Wir stehen Ihnen stets zur Verfügung. Rufen Sie uns doch unverbindlich an und lassen Sie uns gemeinsam auf User-Experience und Sicherheit fokussieren.